在软件应用数量不断增长的背景下,IT团队面临着有效部署补丁管理解决方案以降低漏洞风险的巨大压力。根据报告,伦理黑客在去年发现了超过65000个新软件漏洞,像Log4Shell、Follina和Google Chrome 零日漏洞等都在被广泛利用。面对每月数以百计的补丁发布,团队几乎无法通过传统的补丁方法跟上进度。

那么,IT和安全团队为何在实施有效的补丁管理实践上如此挣扎?更重要的是,他们可以做出哪些不同的举措?为了回答这些问题,本文将探讨六个补丁管理中的常见错误及如何避免。

所有软件都有可能存在bug并导致漏洞,黑客正是利用这些漏洞。因此,大多数组织都努力发布补丁更新。但不幸的是,许多安全事件涉及的漏洞是IT团队未及时修复的。根据最近的调查,78的人表示他们不能在24小时内修复关键漏洞,而只有12会在有空时进行修复。这些数字令人震惊。

延迟打补丁可能会导致灾难性的后果。以WannaCry为例,微软在该攻击发生前两个月便发布了Windows漏洞的补丁。延迟打补丁的组织将员工、合作伙伴及其品牌置于风险之中。IT团队应当自动化补丁过程,以确保所有补丁能够及时更新。

要相信吗,某些企业依然允许用户拥有本地管理员权限,并依赖这些用户负责补丁更新。这为组织创造了巨大的攻击面。如果一个应用程序运行不正常,给用户开放管理员权限有时可能会帮助解决问题,但它同时也会创建新的安全漏洞:用户自由意志。事实是:没有IT团队应该依赖最终用户进行补丁管理。扩展广泛的管理员权限是风险太大。相反,IT团队应该实施更为细致的访问策略,让用户在输入密码后安装特定应用,但限制用户随意安装任何软件的能力。

许多人认为WSUS提供了防御漏洞所需的全部安全性。然而,事实并非如此。WSUS无法提供确保系统100安全所需的报告,它仅专注于提供微软专用的补丁,而不包括可能在系统上运行的第三方应用如Adobe或Chrome。解决这个问题非常简单。不要假设WSUS已经涵盖了组织的所有安全基础。需要寻找具有跨平台支持、可靠的第三方补丁以及必要的报告能力的解决方案,以验证是否实现了全面的补丁覆盖。

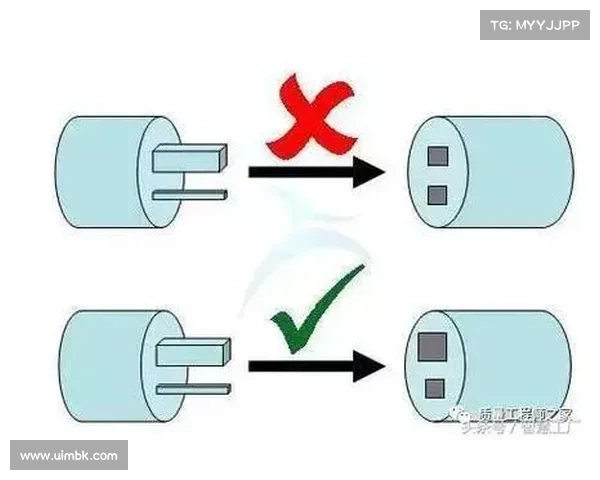

几乎每个操作系统和第三方应用都实施了自动更新。从表面来看,这似乎带来了良好的结果。但是,如果用户的设备被锁定,很多IT团队就会阻止运行这些更新,因此用户往往无法安装这些更新。而且,自动更新常常会带来虚假的安全感,并在工作时间内中断生产力。理想情况下,IT团队应该禁用自动更新,相应地基于补丁管理的最佳实践快速评估新补丁,测试后再使用自动化工具推送到生产环境。

某些企业,特别是小型IT和安全团队,可能会因补丁、漏洞以及潜在威胁的数量而感到不堪重负。但并非所有风险都是平等的。因此,按风险等级对补丁和漏洞进行分类至关重要。查看补丁或漏洞的严重性评级,并审查组织的环境,以了解整个企业面临的风险。如果团队在一个设备上发现了关键漏洞,然而在10000个设备的企业环境中,这样的风险就要小得多。解决优先级问题后,重点优先应用最关键的更新。

旋风加速器app

旋风加速器app